El martes, a las 10.26 horas, el Servicio Público de Empleo Estatal (SEPE), publicó un tuit desconcertante: "Por motivos ajenos, la web y la sede electrónica no se encuentran disponibles". Era una forma discreta de decir que acababan de ser atacados por un ransomware. Un virus que invade el ordenador, secuestra los archivos y exige un rescate a las víctimas. El ciberataque ha puesto patas arriba al organismo encargado de gestionar los ERTE. Hasta el punto de que sus funcionarios están atendiendo a los usuarios con cita previa a papel y boli.

Todo apunta a que detrás del ataque al SEPE está Ryuk, un ramsomware de origen ruso. En este caso, se trataría de su última versión, lo que lo hace más indetectable ante los antivirus. El organismo público asegura, sin embargo, que el virus no ha robado datos ni dañado a sus servidores y tampoco afectará a las prestaciones de los ERTE.

Pero, ¿Qué les pasa a nuestros equipos cuándo se infectan con un ransomware? En una videollamada con El Independiente, el director de ciberseguridad de Transparent Edge Services, Javier Espejo, hace una demostración en directo de cómo se expande Ryuk en uno de sus ordenadores. Antes de cumplir los 20 años, Espejo logró acceder al sistema de un banco. Para él fue pan comido. Su objetivo era demostrar a la compañía lo fácil que era robarles información. A la entidad no le hizo gracia e incluso le amenazó con acciones legales. Pero el trabajo de este hacker ético consiste precisamente en eso, en descubrir las vulnerabilidades de grandes compañías y administraciones públicas para protegerlas de los ciberataques.

Para esta demostración, Espejo utiliza uno de sus ordenadores. Primero lo desconecta de la red para evitar que el virus afecte a otros equipos. Sólo así puede simular la infección, como sí fuera una prueba de laboratorio. El hacker ético ejecuta en su ordenador el virus ruso, pero no sabe si su versión del ransomware es la misma que ha entrado en el SEPE. De hecho, sin estar dentro del SEPE y sin conocer la información que han recabado no se puede saber cómo ha entrado Ryuk en su sistema.

Un ataque silencioso

Un ransomware puede entrar a nuestro equipo de varias maneras: por vulnerabilidades del sistema, a través de un pen-drive anónimo que contenga el archivo malicioso o por correo electrónico. Espejo escoge esta última opción. Abre en su pantalla un supuesto mensaje de correo electrónico que contiene un archivo con el currículum de un interino. Los típicos que reciben las empresas. "Esto simplemente es un ejemplo. Lo puedes modificar, personalizar… hacerlo más creíble", explica. Cuando ejecuta el archivo adjunto, el ransomware invade el sistema del usuario. Lo hace rápido y silenciosamente. El virus también podría acceder a nuestro ordenador si visitamos una página web con malware.

Lo que Ryuk está haciendo en el dispositivo del hacker es cifrar los archivos para que no podamos acceder a ellos. Es igual que un secuestro. No se busca dañar al equipo. Sólo convertir a tus documentos en rehenes para que pagues una recompensa por ellos. "Piden el pago de un rescate por esa información y amenazan con publicar los datos si no les pagan", señala el experto.

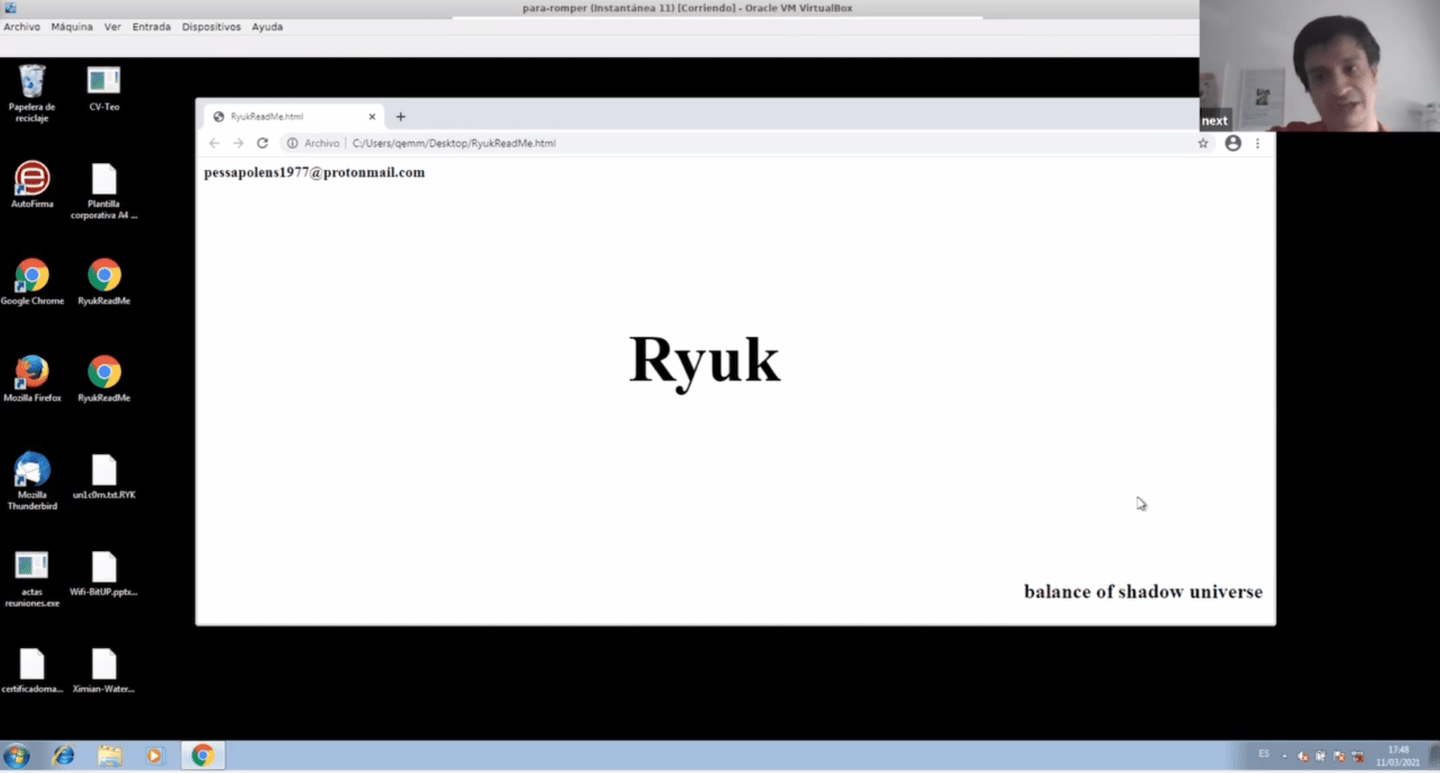

Aparentemente, en su ordenador no pasa nada porque el virus trabaja en segunda plano. Pero en un momento dado, comienzan a aparecer en el escritorio unos nuevos archivos cifrados que sobrescriben los de los ficheros originales y a los que se le añade la extensión ".RYK". En uno de ellos, además, nos pone un mensaje: "RiukReadMe" ("Leerme"). Al abrirlo encontramos la nota de rescate: una plantilla HTML básica con una dirección de correo electrónico para negociar el precio del rescate (el descifrado) y el método de pago. Además, en el recuadro también incluyen una cita de libre interpretación.

¿Qué hago si me infectan el ordenador?

Los ciberdelincuentes no tienen por qué pedir un rescate económico, a veces exigen como pago información comercial sensible. Los ataques también pueden realizarse sobre smartphones. En cualquier caso, cuando nuestro dispositivo está infectado empieza una carrera contrareloj para evitar que el malware se propague por otros equipos. Por ejemplo, si a nuestro ordenador tenemos conectado un disco duro, el virus se propagará y cifrará el disco duro.

"Lo primero y lo más básico que hay que hacer es ser proactivo. Habría que tener copias de seguridad, backups que permitan recuperar rápidamente la información cifrada. Habría que tener también la red segmentada, es decir, dividida, así como contar con cifrado de discos para evitar que la afectación se extienda. Lo que hacen estos malwares es analizar la red e ir saltando entre los distintos componentes, por ejemplo, unidades compartidas. Si la red está bien aislada, va a afectar a solo una parte", detalla.

Otra medida que hay que tomar al percatarse de que estamos siendo atacados es la de desconectar y aislar los equipos. Se debe analizar lo sucedido, ver a qué ha afectado y comenzar con los procedimientos de recuperación. "El trabajo tiene que ser muy minucioso. Si no sabes por donde ha entrado el ransomware toca un trabajo de hilar muy fino", asegura. Siempre es aconsejable disponer además de sistemas antimalware, antivirus, un buen EDR (Endpoint Detection and Response) o firewalls.

¿Pagar el rescate?

Espejo tiene claro que lo mejor es no pagar el rescate. Hace unos años infectaron la base de datos de una empresa a la que prestaba servicios. Surgió el dilema de si había o no que pagar el rescate a los ciberdelincuentes. El hacker ético se dio cuenta de que el ransomware no había cifrado los archivos, los había borrado. "Pagar no te asegura nada. Mi consejo a todo el mundo es no pagar. Si lo haces, van a decir: 'Mira, uno que paga, voy a volver a hacerlo'", recomienda.

A todos estos consejos para evitar que un malware entre en una organización, Espejo revela otro que le parece esencial, la concienciación: "Tenemos que ser capaces de distinguir qué es seguro y qué puede estar poniendo en riesgo la información que atesoramos".

Te puede interesar

Lo más visto