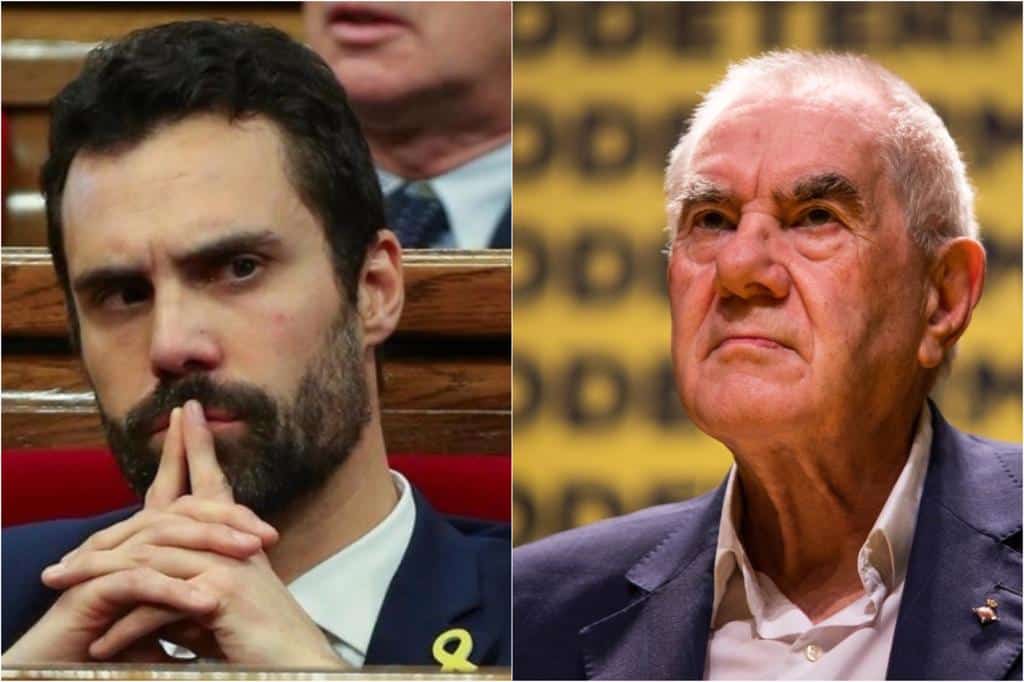

"Notaba cosas extrañas. Se me borraban mensajes de WhatsApp y los historiales de las conversaciones. A la gente de mi entorno no le pasaba". Con estas palabras, el presidente del Parlament, Roger Torrent, explicó a los periodistas de El País y The Guardian las rarezas que sufrió su móvil en mayo del año pasado. Los dos diarios han desvelado este martes que el político catalán y el diputado autonómico de ERC Ernest Maragall fueron víctimas de Pegasus, un programa espía israelí que sólo está en venta para gobiernos.

Una investigación de Cityzen Lab, un grupo canadiense de ciberseguridad, ha situado en esas fechas los ataques informáticos a los republicanos. Pegasus se coló en el teléfono de Torrent a través de una llamada perdida de vídeo. Un fallo de seguridad que permitió, además, espiar a otros 1.400 terminales.

Detrás de Pegasus está el Grupo NSO. La compañía israelí insiste en su página web que sus productos ayudan a los Gobiernos a "detectar y prevenir el terrorismo y la delincuencia". Aunque diversos medios extranjeros acusan al programa de espiar a activistas. Una vez dentro del dispositivo, este spyware exprime una gran cantidad de datos privados del usuario.

En el caso de Torrent, la trampa de Pegasus fue una llamada perdida. Pero, según La Vanguardia, el software también utiliza una vieja técnica para introducirse en los dispositivos. El usuario recibe un mensaje SMS llamativo donde se le invita a seguir un enlace. Sí hace clic, Pegasus tendrá vía libre para introducirse en el teléfono.

¿A qué datos accede el programa? La lista es larga. Según Cityzen Lab, Pegasus permite escuchar llamadas, revisar el historial de navegación o activar la cámara y micrófono de los smartphones. Con ello, explica El País, podría monitorizarse hasta el sonido ambiente de una habitación. Esta vigilancia total también incluye claves y mensajes y llamadas de voz cifradas.

Pegasus permite escuchar llamadas, activar la cámara y el micrófono, acceder a los datos de la nube o leer mensajes cifrados

Y no se queda ahí. El Financial Times reveló en 2019 que la empresa israelí decía a sus clientes que era capaz de extraer todos los datos de una persona de las nubes de Apple, Google, Amazon y Microsoft. En un teléfono infectado, Pegasus es capaz de copiar las claves de autenticación de servicios como Google Drive o iCloud. Esto permite que un servidor externo suplante la identidad del usuario y esquive la verificación de dos pasos o los correos electrónicos de alerta.

Otra empresa de ciberseguridad, Kaspersky, destaca la capacidad de Pegasus para ocultarse. "El malware se autodestruye si no es capaz de comunicarse con su servidor de mando y control durante más de 60 días o si detecta que se ha instalado en el dispositivo equivocado con la tarjeta SIM equivocada", apuntan en este artículo de su blog en España.

Detrás del ataque "más sofisticado" contra Apple

La empresa israelí está controlada por el fondo londinense Novalpina Capital. El programa espía apareció por primera vez en los medios de comunicación en 2016. Se hizo famosa por explotar las vulnerabilidades de iOS 9, el sistema operativo de los móviles Apple de entonces. Se trata del "ataque móvil más sofisticado, dirigido y persistente jamás encontrado en iOS", calificó Lookout, una compañía de seguridad californiana. Apple tuvo que lanzar una actualización de su sistema operativo para resolver el fallo. Un año más tarde, NSO desarrolló la versión de Pegasus para Android, Chrysaor.

NSO se desmarca de las acusaciones de espionaje. "No proveemos o comercializamos ningún tipo de capacidades de hacking o de recolección masiva a ninguna aplicación, servicio o infraestructura de la nube", declaró un portavoz al Financial Times. La responsabilidad de instalar Pegasus, defienden, depende de sus clientes.

Las sospechas que rodean a la tecnología han llegado a los tribunales. La firma israelí mantiene un litigio con WhatsApp desde octubre del año pasado. La aplicación denunció a NSO por utilizar la plataforma para espiar a sus usuarios con Pegasus. Amnistía Internacional, por otro lado, ha denunciado en varias ocasiones el uso malintencionado de este programa.

De Jeff Bezos a Roger Torrent

Antes de Roger Torrent ha habido muchas otras víctimas. Así lo cree Cityzen Lab. La investigación, según El País, concluye que Pegasus vigiló los móviles de activistas en Marruecos, Arabia Saudí, Emiratos Árabes Unidos, Baréin, Kazajistán y México. De hecho, en el país americano se introdujo en los móviles de 25 políticos, activistas e informadores. Entre ellos están los periodistas Carmen de Arístegui, de Arístegui Noticias, o Carlos Loret de Mola, de Televisa.

Además de Torrent, Pegasus supuestamente espió a otras dos caras del independentismo: la ex parlamentaria de la CUP Anna Gabriel y Jordi Domingo, empleado de la Diputación de Tarragona. El Gobierno de España no tiene constancia del hackeo: "Cualquier intervención de un móvil requiere una autorización judicial previa", ha explicado la ministra portavoz, María Jesús Montero.

En la sección de 'noticias' de su página web, la empresa israelí se ha distanciado de algunas de las acusaciones a Pegasus de los últimos meses. Por ejemplo, de la que apuntó al spyware como responsable del hackeo que sufrió Jeff Bezzos, propietario de Amazon y The Washington Post. "Podemos decir inequívocamente que nuestra tecnología no se utilizó en este caso", defiende NSO. Otro diario norteamericano, The New York Times, reveló que el disidente saudí Omar Abdulaziz denunció a NSO y al Gobierno de Israel por permitir la venta de Pegasus a Arabia Saudí. Abdulaziz, además, era cercano al periodista asesinado Jamal Khashoggi.

Te puede interesar

Lo más visto