No hace tanto que España aprendió de verdad lo que es el ransomware. El 12 del pasado mes de mayo un ataque con este tipo de software malicioso afectó a Telefónica, Iberdrola, Gas Natural Fenosa y otro buen grupo de empresas que, aunque afirmó no tener problemas sí que ordenó a su plantilla apagar todos los ordenadores.

Aquello parece ya lejano, pero puede volver a ocurrir en cualquier momento. Las empresas, incluso los gigantes de las telecomunicaciones como Telefónica, tienen muchas grietas en la seguridad, ya sea por falta de tiempo, de recursos, de cuidado o, sencillamente, porque la seguridad absoluta no existe. Actualmente España es el octavo país europeo con más actividad de ransomware en la red, según un informe realizado por Sophos.

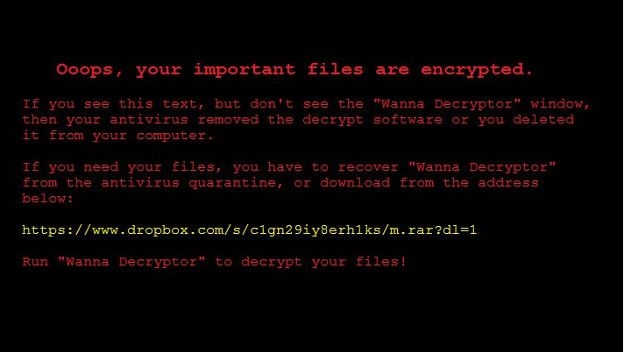

Los usuarios de internet de a pie también tienen enormes fallos en su ciberseguridad, pero los ataques con ransomware tienen como objetivo, casi por definición, a las empresas. Su objetivo final es bloquear el acceso a un buen número de archivos y chantajear a las empresas para que paguen por liberarlos. Una vez recibido el dinero, el hacker retira el bloqueo y no es identificado.

Aunque el más famoso sea Wannacry, por la cercanía y por ser responsable de tirar media Europa, hay otros ransomware como Cerber o Locky que también son responsables de gran número de ataques. El país que más movimiento de este tipo de software tiene en Europa y en el mundo es Gran Bretaña.

Sencillo funcionamiento

No hace falta ser el hacker del año para causar el mal armado con un ransomware. Y, desde luego, no es una práctica que haya comenzado en los últimos meses. El primer gran ataque fue en el año 2013 con la aparición de CryptoLocker, aunque desde entonces cada vez son más sofisticados los virus y las formas de infectar a las víctimas. Los hackers que ayudan a defenderse a las empresas son muy codiciados y llegan a cobrar hasta 10 millones al año.

La diferencia de los ransomware como WannyCry o Cerber es que su principal misión es bloquear una serie de archivos para extorsionar a la empresa afectada, que debe pagar para recuperar el acceso a esa información sensible. El mayor pago que se ha admitido hasta ahora lo hizo el centro médico Hollywood Presbyterian, al que le costó 40 bitcoins, unos 17.000 dólares de por entonces, recuperar los datos de sus pacientes.

Los ataques de este tipo son bastante sencillos, habitualmente favorecidos por la escasas ciberseguridad de las empresas. Hay dos maneras de llevarlos a cabo: la primera es con un email que incluye un archivo malicioso, algo similar al clásico pishing, mientras que la segunda es a través de páginas web infectadas temporalmente.

En el caso del email, el ransomware se incluye en un archivo adjunto que, una vez descargado, se instala automáticamente y comienza a bloquear archivos poco a poco. Estos archivos suelen estar comprimidos en Zip y tienen formatos como .exe, .bat o .and, lo que nos da una pista de su procedencia dado que no son extensiones muy habituales.

La segunda vía se activa cuando el usuario entra en un portal web que ya está infectado. Al clicar en cualquiera de los muchos enlaces que habrá diseminados en esa página comienza la descarga del archivo infectado que empieza a bloquear archivos a gran velocidad. El usuario no se da cuenta hasta que no está propagado el virus, ya que no aparece el habitual aviso de descarga.

Ante todo, prevención

Del mismo modo que para atacar no hacen falta grandes recursos, para defenderse no es necesaria una fuerte inversión económica. Unos pequeños pasos valen para protegerse ante gran parte de los virus aunque, como siempre hay que tener en cuenta, la seguridad perfecta es imposible. Los hackers siempre están un paso más allá.

Los consejos más habituales, pero no por ellos menos efectivos, pasan por la necesidad de hacer una copia de seguridad cada poco tiempo. No supone mucho tiempo acostumbrarse a realizar dichas copias por lo menos una vez a la semana, por ejemplo los viernes antes de salir del trabajo para disfrutar del fin de semana.

También da resultado abrir archivos con formatos normales y, antes de descargarlos del email en el que están adjuntos, realizar un diagnóstico con el antivirus para comprobar que están limpios. Seguridad básica que nos evitará muchos dolores de cabeza.

Lo más visto