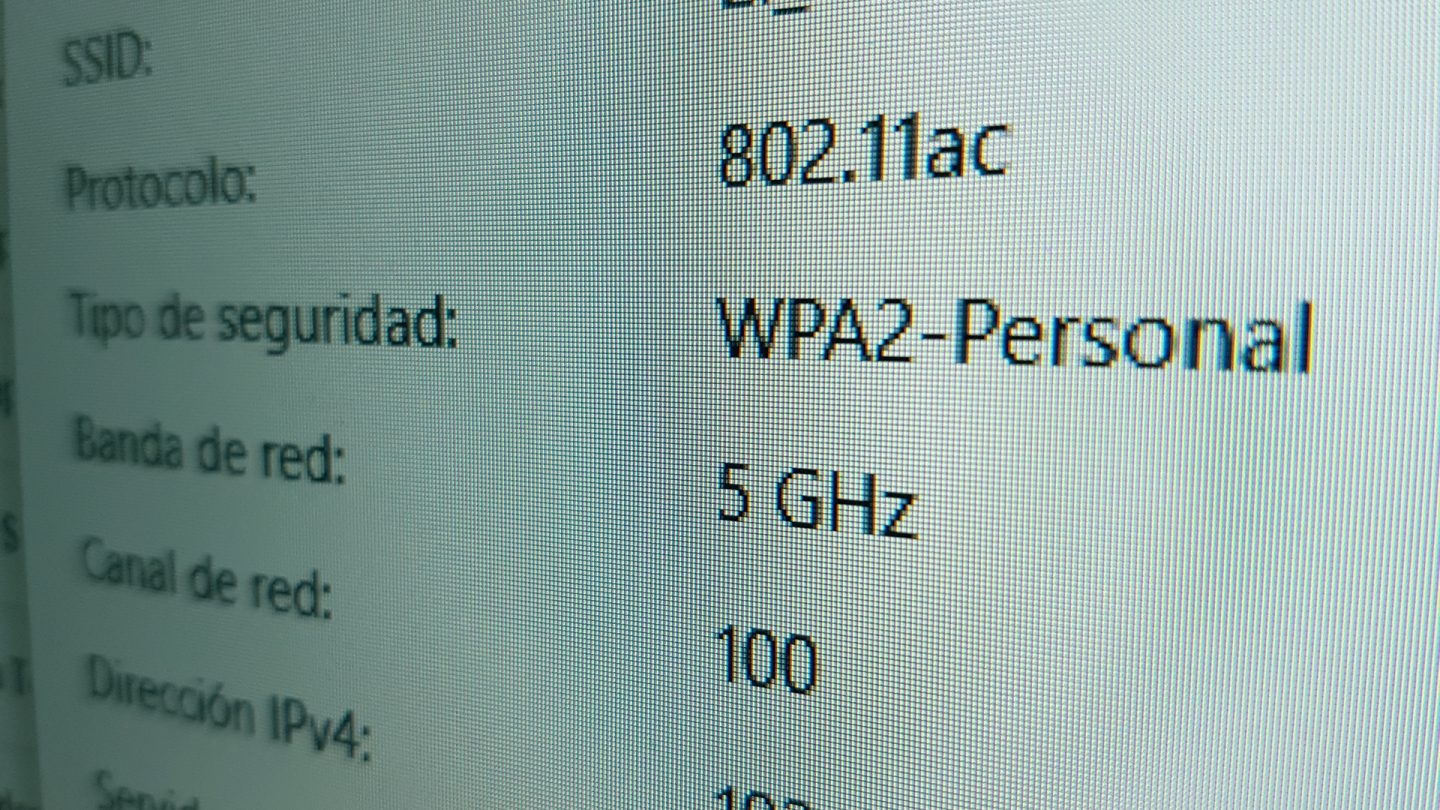

Hemos descubierto debilidades serias en WPA2, un protocolo (conjunto de reglas) que asegura todas las redes wifi modernas". Con este mensaje arrancan su comunicado-web los criptógrafos de la Universidad de Lovaina (Bélgica) Mathy Vanhoef y Frank Piessens, advirtiendo al mundo de lo relativamente fácil que es poder acceder a las comunicaciones cifradas que circulan a través de redes inalámbricas.

"Las debilidades están en el estándar wifi en sí, y no en productos individuales o implementaciones", como un móvil, un ordenador o una smart-tv concretos, asegura Vanhoef. "Es probable que se vea afectada cualquier implementación correcta de WPA2. Para evitar el ataque, los usuarios deben actualizar los productos afectados tan pronto como las actualizaciones de seguridad estén disponibles". Entonces...

- ¿Tengo que cambiar mi contraseña?

No servirá de nada en este caso. "La vulnerabilidad no consigue hacerse con la contraseña de nuestra red wifi", apunta a El Independiente el experto en hacking y administrador de sistemas de The Cocktail Álvaro González. "Lo que hace es descifrar el tráfico en sí". Los paquetes de datos que llegan a casa (al módem y al rúter conectado a la roseta de internet, para entendernos) y nuestro móvil u ordenador viajan por el aire gracias a ondas de radio. Esa información sería fácilmente legible si no fuera cifrada. Existen diferentes métodos para que sólo los dispositivos autorizados puedan acceder y entender esos datos.El método se denomina Ataque por Reinstalación de Clave (KRACK, por su acrónimo en inglés). Los cifrados actuales funcionan mediante claves, que no tienen nada que ver con las contraseñas de los rúteres. El ataque consiste "sustituir esa clave de cifrado por una vacía, por ejemplo". - ¿Pueden saber por dónde navego?

Sí. No es sencillo, pero en realidad casi siempre es posible. Ahora se han publicado las reglas que explotan esa vulnerabilidad. Alguien, situado en el radio de acción de nuestra red "puede leer nuestro tráfico o inyectar información". Es decir, hacernos ver una web o parte de ella que no hemos solicitado, por ejemplo. - ¿Van a acceder a mi cuenta bancaria?

Es más complicado, pero posible. Hay sitios web que utilizan certificados que aseguran el tráfico que intercambiamos con ellas, por ejemplo los bancos, tiendas en línea o administraciones públicas. "En estos casos es más difícil", señala González. "Una conexión SSL limitaría el tráfico al que podrían acceder los atacantes, pero podrían llegar a realizar ataques sobre los certificados". Deberíamos, en cualquier caso, sólo manejar información sensible a través de webs seguras; conviene fijarse en lo más evidente: el icono del candadito y el prefijo https:// encabezando la dirección por la que se navega, (como en el caso de https://www.elindependiente.com). - ¿Se acabó, entonces, el protocolo WPA2?

Hasta cierto punto, sí. Por supuesto, seguiremos utilizándolo y habrá parches temporales. Ya antes ocurrió que, tras el descubrimiento de vulnerabilidades, se sustituyeron los protocolos más antiguos. Desde que se inventase en 2004, casi todos los fabricantes empezaron a construir sus puntos de acceso a internet basándose en WPA2 con el algoritmo de cifrado AES. "Se podrían quizás hacer cambios en el firmware (las instrucciones básicas grabadas de fábrica) de los dispositivos para que puedan actualizarse de forma segura", plantea González. El propio Vakhoef explica que "un cliente parcheado puede comunicarse con un punto de acceso sin parcheo, y viceversa. Sin embargo, las actualizaciones de seguridad asegurarán que una clave sólo se instala una vez, evitando nuestros ataques. De nuevo, actualice todos sus dispositivos una vez que las actualizaciones de seguridad estén disponibles". - ¿Tendremos que renovar todos nuestros dispositivos?

Habrá que esperar a ver cómo reacciona la industria. No es fácil desarrollar parches de seguridad para este caso de manera masiva y rápida. Hay fabricantes de dispositivos que ya han adelantado sus movimientos. De todas formas, quien quisiera hacerse con nuestro tráfico debería estar cerca del rúter, "introducir un paquete falso que engañe a nuestro dispositivo y cambiar la clave de cifrado (no la contraseña del wifi)", apunta González. Obviamente, cualquier dispositivo, como un PC, que se conecte mediante cable a internet (ethernet) está a salvo de esta amenaza concreta.

Rúter inalámbrico

Así engañaron a un teléfono Android mediante KRACK

"Nuestro ataque no se limita a recuperar credenciales de inicio de sesión (es decir, direcciones de correo electrónico y contraseñas)", apunta Vanhoef. "En general, cualquier información que la víctima transmita puede descifrarse. Además, según el dispositivo utilizado y la configuración de la red, también es posible descifrar los datos enviados a la víctima (por ejemplo, el contenido de un sitio web). Aunque los sitios web o las aplicaciones pueden usar HTTPS como una capa adicional de protección, ésta puede saltarse en un gran número de situaciones".

Vakhoef y Piessens presentarán su trabajo en la Computer and Communications Security (CCS) Conference de Dallas el 1 de noviembre.

Te puede interesar

Lo más visto